中小企業様のシステム開発はおまかせください。

ご希望に沿った内容でオーダーメイド開発いたします。

周辺機器・セキュリティ機器も各種取り扱い中です。

株式会社リアテック

<お問い合わせ・ご相談>

☎ 06-6356-9250 (株式会社リアテック)

☎ 06-6351-1146 (株式会社リアシステム)

1.エモテット(Emotet)とは

「エモテット(Emotet)」は非常に高い感染力・拡散力を持つマルウェアです。

エモテットに感染するとメールアドレス・本文・アカウントの情報が搾取され、「返信」や「転送」の形式で攻撃メールを送信します。業務で使用するメールソフトには取引先のメールアドレスやメール本文が保存されていますので、取引先を攻撃することになります。

攻撃メールは実際にやり取りしたメールの内容をもとに巧妙に偽装されていますので、受信者は仕事関係のメールだと思い込んでしまいます。添付ファイルを開き、マクロを有効にするとエモテットに感染してしまいますので、取引先からの信用は失墜してしまいます。

エモテットは自らが情報を窃取するだけでなく、他のマルウェアにも感染させるプラットフォームとしての働きも持っており、常に進化(変異)を続けているため、被害が拡大しています。

2.マルウェアの感染を媒介するエモテット

エモテットは2014年に発見されましたが、当時はオンラインバンキングの認証情報を盗むことを目的としたマルウェアでした。しかし、2017年頃から役割が変化し、さまざまなマルウェアの感染・拡散を行うための活動基盤(プラットフォーム)として変化しました。

エモテットに感染すると、不正なC&Cサーバと通信が行われるため、他のトロイの木馬やランサムウェアなどのマルウェアに感染させられるリスクが高くなります。エモテットは現在も変化を続けており、亜種が多数発生していますので、ウイルス対策ソフトのパターンマッチング方式では検知が難しくなっています。

3.エモテットの感染プロセス

ここ数年、エモテットが猛威を振るっているのは、攻撃の手法が非常に巧妙なためです。エモテットはメール添付、およびメール本文内のURLリンクからダウンロードされるOffice文書ファイルのマクロを利用してデバイスへ侵入します。

Officeファイルのマクロに、エモテット本体のダウンロードと実行が仕込まれていますが、マクロ自体は正規で利用されている機能のため、それ自体は問題なく、ウイルス対策ソフトでは問題を検知できません。しかし、マクロを実行することで端末がBOT化され、エモテットがダウンロードされてしまいます。エモテットが活動を開始した後も、C&Cサーバと定期的に通信を行い、バージョンアップを繰り返すとともに、他のマルウェアの感染も引き起こします。

<エモテット感染の流れ>

① 感染デバイスからメール情報を搾取

② 業務でやり取りしているメールに「Re:」をつけて実際の返信になりすます

③ 添付のOfficeファイルをメール本文内で開封要求

④ Officeファイルの内容を閲覧するためとして、「マクロ有効化」を促す

⑤ マクロを有効化したことにより、エモテット本体がダウンロードされます

⑥ エモテットに感染 → 不正なC&Cサーバと通信

①から⑤のサイクルがループされますので、エモテットの被害者が加害者に転じてしまうことになります。取引先を攻撃してしまった場合の信用失墜は企業にとって大きな被害であると言えます。

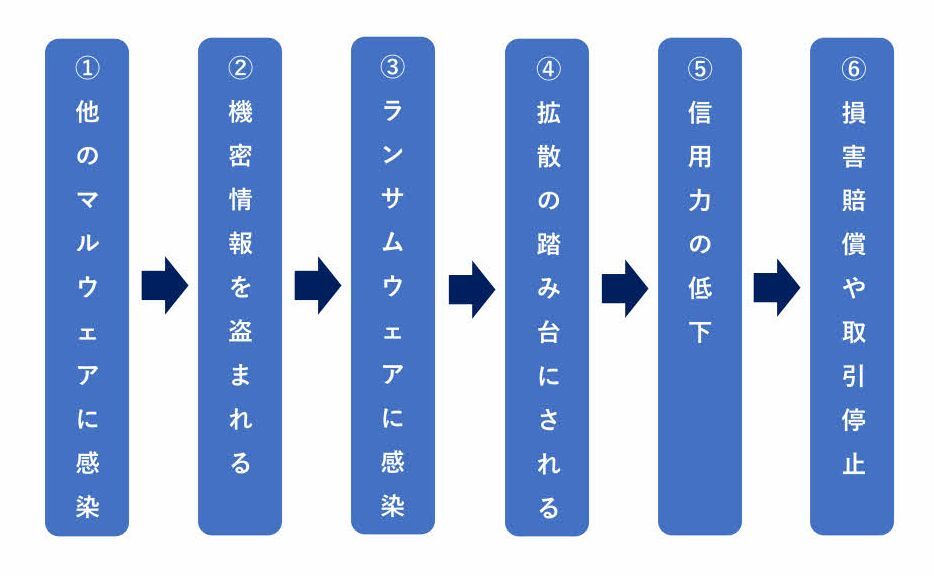

4.エモテットの被害の連鎖

①他のマルウェアに感染

Emotetに感染すると不正なC&Cサーバと通信するようになります。ほかのマルウェアをダウンロードさせて遠隔操作されるなど、さまざまな被害をもたらす可能性があります。

②機密情報を盗まれる

感染端末に保存されているメール情報やアドレス帳に保存されている情報を搾取され、なりすましメールに悪用されることもあります。

③ランサムウェアに感染

感染したパソコンをロックしたり、ファイルを暗号化したりすることによって使用不能にします。元に戻すことと引き換えに「身代金」を要求するマルウェアです。

④拡散の踏み台にされる

感染端末から搾取したメール情報をもとに、新たにEmotetを拡散させる送信元にされる可能性があります。

⑤信用力の低下

企業・組織になりすましてメールをばらまく送信者になりますので、信用力が低下し、事業活動に影響が出ることもあります。

⑥損害賠償や取引停止

Emotetに自社の端末が感染し、スパムメールを拡散することによって他社の端末を感染させてしまうことがあります。自社に過失が認められた場合、損害賠償責任を負う可能性があります。

5.エモテットの被害を防ぐ対策

エモテットは非常に巧妙な手法で侵入してくるため、エモテットの被害から完全に企業・組織を防御することは困難であり、あるセキュリティ専門家は以下のように発言されています。

「侵入されないこと」より、侵入される前提で「被害を最小限にする」考え方が必要です。

しかし、以下のような対策を講じることでリスク回避につなげましょう。

①セキュリティソフトの導入

不審なメールやファイルを検知し、マルウェアを駆除することができます。パターンファイルの情報と照合し、マルウェアの判定を行います。既知のマルウェアに対しては有効ですが、新種や亜種などの未知のウイルスはパターンファイルに情報がないため、マルウェアとして判定されません。パターンファイルが更新されるまでは、ヒューリスティック検知でマルウェアの検知を行うことになるため、誤検出や検出漏れが発生してしまいます。

<ヒューリスティック検知とは>

マルウェアの特徴的な動きの有無を調べる手法であり、未知のマルウェアなどにも対応できる検知方法です。

①UTM(統合脅威管理)の導入

社内ネットワークを守るゲートウェイ型セキュリティです。マルウェア対策から不正侵入防御、さらにはVPN(Virtual Private Network)といった機能までを1つの製品に統合したものです。ファイアウォールやIPS(不正侵入防止)などの機能も含まれ、複数のセキュリティ機能を一元的に提供できるのが特長です。

先述のとおり、エモテットは本体のダウンロードやC&Cサーバと通信を行いますが、TM-BOX(UTM)では「アンチウイルス」「アンチボット」「URLフィルタリング」の機能を駆使し、エモテットの被害を防ぎます。

(TM-BOXのセキュリティ機能)

- ファイアウォール

- IPS(不正侵入防止)

- アンチウイルス

- アンチスパム

- サンドボックス

- アプリケーション制御&URLフィルタリング

- アンチボット

- VPN(Virtual Private Network)

③Anti Spreader(内部ネットワークセキュリティ)の導入

「セキュリティソフト+UTM」の2層防御でマルウェア感染を防ぐのが主流になりましたが、マルウェア感染後の被害を食い止めることも重要であり、大きな課題でした。

新しいセキュリティとして登場した「Anti Spreader」は対策が困難だった「拡散防止」「二次被害防止」 に最適な 「Network Security Appliance」 & 「Security Access Point」です。振る舞い検知方式で新しいワームやウイルスなどの拡散の挙動を、リアルタイムで検知・遮断することが可能なため、既存のパターンマッチング製品では対応できない二次感染や拡散の被害を最小限に抑えることができます。

6.ユーザーの意識改革も必要

- マルウェア関連の最新情報の周知

- マクロの自動実行無効化の確認

- OSやアプリケーションを常に最新の状態へアップデート

- 定期的なウイルススキャン

- 重要データの定期的なオフラインバックアップ

- メールの添付ファイルの拡張子に注意する

- 暗号化 zip(パスワード付zip)の危険性

<Word/Excelの拡張子について>

2007以降のWord/Excelの場合、マクロの有無は拡張子を見れば判断できます。Wordの場合、通常のマクロなしの拡張子は「docx」、マクロ付きは「docm」で、Excelのマクロなしは「xlsx」、マクロ付きは「xlsm」です。「docm」や「xlsm」の拡張子のファイルがメールに添付されていた場合、マクロ付きのOfficeファイルのため、注意してください。

2003以前のWord/Excelはマクロの有無に関係なく拡張子は同じで、Wordの拡張子は「doc」、Excelは「xls」です。2003以前のWord/Excelを利用されているユーザー数は減少していますので、「doc」や「xls」の拡張子のファイルが添付されたメールも少ないと思いますが、添付されていた場合は注意が必要です。

<暗号化ZIPファイルの危険性>

パスワード付きのZIPファイルは暗号化されているため、通常のセキュリティソフトではスキャンできません。マルウェアに対して無防備な状態でセキュリティリスクが高くなるため、政府や大手企業では利用を廃止しています。

当社におけるパスワード付き圧縮ファイルの利用廃止に関するお知らせ(ソフトバンク様)

Word/Excelのファイル拡張子とマクロの有無の関係

| バージョン | 製品 | 標準形式 | マクロ付きファイル |

|---|---|---|---|

| 2003 以前 | Word | doc | 標準形式と同じ拡張子が利用可能 |

| Excel | xls | 標準形式と同じ拡張子が利用可能 | |

| 2007 以降 | Word | docx | docm |

| Excel | xlsx | xlsm |

7.被害に遭わないための自衛策

メールは疑いをもってかかる!

- 身に覚えがないメールの添付ファイルは開かない。

- メール本文中のURLリンクは不用意にクリックしない。

- 返信に見えるメール(Re:)でも、不自然な点があれば添付ファイルは開かない。

添付ファイルの取り扱いは慎重に!

- 操作中にマクロやセキュリティに関する警告が出た場合、「マクロを有効にする」や「コンテンツの有効化」ボタンをクリックしない。

- 操作中に身に覚えがない、意味不明な警告ウィンドウが表示された場合、操作を中断する。

セキュリティホールは作らない!

- OSやアプリケーションを常に最新の状態に更新する。